- +7 (8442) 50-00-34

- sales@thinstuf.ru

- Пн-Пт с 8.00 до 18.00

Доступная новая версия сервера удаленного рабочего стола Thinstuff XP/VS TErminal Server 1.0.954. Что нового в этой версии:

Версия 1.0.954 - 2023, от 11 сентября:

- БЕЗОПАСНОСТЬ: исправлена проблема безопасности драйвера, которая позволяла произвольное чтение и запись памяти для непривилегированных пользователей. Местные злоумышленники могли создать вредоносные пакеты IRP, чтобы вызвать эту уязвимость.

- НОВОЕ: добавлена возможность включения перенаправления веб-камеры для Windows версии Home.

Актуальная версия для скачивания:

https://www.thinstuff.com/releases/ThinstuffXPVSServer-latest.zip

https://www.thinstuff.com/releases/ThinstuffXPVSServer-latest-x86.msi

https://www.thinstuff.com/releases/ThinstuffXPVSServer-latest-x64.msi

RDH версия 1.0.954 - RDH что нового:

- БЕЗОПАСНОСТЬ: исправлена проблема безопасности драйвера, которая позволяла произвольное чтение и запись памяти для непривилегированных пользователей. Местные злоумышленники могли создать вредоносные пакеты IRP, чтобы вызвать эту уязвимость.

https://www.thinstuff.com/releases/ThinstuffRemoteDesktopHost-latest.exe

https://www.thinstuff.com/releases/ThinstuffRemoteDesktopHost-latest-x86.msi

https://www.thinstuff.com/releases/ThinstuffRemoteDesktopHost-latest-x64.msi

Новая версия содержит сразу два важных исправления. Настоятельно рекомендуем обновить ваш сервер терминалов до последней актуальной версии продукта. Что же в новой версии:

- ИСПРАВЛЕНИЕ: предотвращены проблемы в системах с включенным режимом совместимости приложений с включенной безопасностью на основе виртуализации (VBS).

- ИСПРАВЛЕНИЕ: Не пытайтесь выполнить процесс установки в системах с включенным режимом целостности памяти.

После установки обновлений для Windows 8 / 10 в очень редких случая у пользователя может возникнуть ошибка "Error while initializing hardware keys". Данная ошибка сообщает о возникшей проблеме с Microsoft WMI.

В некоторых случаях может потребоваться переустановка операционной системы Windows, так как на момент написания данного материала нет конкретного решения этой проблемы. Из-за этой ошибки ни одно приложение использующее WMI у вас работать не сможет. Тем не менее не редко помагает и приведенная ниже инструкция.

Чтобы убедиться в том, что это действительно проблема с Windows, можно попробовать Открыть консоль Windows (Пуск - Выполнить) и запустить msinfo32

Скорее всего вы увидите тоже самое сообщение.

Что делать?

- Откройте консоль с правами администратора

- Остановите сервис командой: net stop winmgmt

- Откройте папку C:\ windows\system32\WBEM\

- Внутри вы найдете подпапку "Repository"

- Переименуйте ее в "Repository-Old"

- Выполните команду: winmgmt /resetRepository

- Запустите сервис командой: net start winmgmt

- Перезапустите компьютер

- Запустите msinfo32 и проверьте работает ли он.

Если все заработало, но Thinstuff не смог возобновить свою работу, то просто выполните переустановку терминального сервера Thinstuff.

переустановка может потребоваться и для других приложений использующие Microsoft WMI

Несмотря на санкционное давление и рост цен мы смогли не только снизить стоимость на всю линейку программного обеспечения Thinstuff, но и зафиксировать ее на предельно низком уровне. Если вам необходимо организовать возможность удаленной работы в офисе из любой точки мира, то сейчас самое удобное время для того, чтобы приобрести сервер удаленных рабочих столов Thinstuff XP/VS Terminal Server.

- Если в качестве сервера вы планируете использовать настольные версии Windows такие как: Windows XP / 7 / 8 / 10 / 11 в различных модификациях, то вам подойдет версия Lite или Standard

- Если же в качестве серверной ОС вы планируете использование Windows Server, то ваш выбор Standard или Professional версии.

- Если же у вас уже имеются терминальные сервера работающие в ферме, то ваш выбор однозначно Professional редакции.

А если вам необходимо защитить ваш сервер удаленных рабочих столов от попыток взлома и несанкционированного проникновения, то настоятельно рекомендуем воспользоваться решением TSX Gateway.

Вышло новое сервисное обновление VPN сервиса TSX Gateway (версия 1.0.194).

Выдержка из журнала изменений:

Версия 1.0.194 - 07.05.2022 - ИСПРАВЛЕНИЕ: Исправлена ошибка, из-за которой могли останавливаться соединения через обратные прокси (например, HAProxy). Версия 1.0.192 - 16.03.2022 - SEC: обновлен OpenSSL 1.1.1k до OpenSSL 1.1.1n. Версия 1.0.190 - 15.11.2021 - ИСПРАВЛЕНИЕ: Исправлена ошибка, которая могла привести к падению сервера. - ИСПРАВЛЕНИЕ: Исправлены длительные тайм-ауты. Версия 1.0.178 - 15.09.2021 - ИСПРАВЛЕНИЕ: Исправлена ошибка повторного использования канала, которая могла привести к падению службы. Версия 1.0.176 - 24.06.2021 - ИСПРАВЛЕНИЕ: запуск или остановка службы могла привести к взаимоблокировке

В ближайшее время выйдет новое обновление для операционных систем Windows 10. В рамках обновлений затрагиваются некоторые сетевые протоколы, что может стать причиной сбоев в работе терминального сервера. Во избежание возможных проблем вам необходимо выполнить обновление программного продукта Thinstuff XP/VS Terminal Server до последней актуальной версии. Для этого скачайте дистрибутив в разделе загрузок и запустите программу установки.

В первом диалоговом окне выберите пункт Update и далее нажимайте кнопку Next. По завершению обновления перезапустите компьютер. Реактивация лицензий не потребуется. Все обновления абсолютно бесплатные!

Такую проблему вызывает необязательное обновление Windows KB5014023.

«Необязательное обновление» для Windows 10 исправляет утечки памяти, проблемы медленных операций копирования и сбои приложений. Список основных изменений:

- Новое! Представлена новая версия сортировки 6.4.3, в которой решена проблема сортировки, затрагивающая японскую катакану половинной ширины.

- Предотвращена возможность обхода принудительной регистрации пользователей путем отключения от интернета при входе в Azure Active Directory (AAD).

- Исправлена проблема, из-за которой приложение AnyCPU могло запускаться как 32-разрядный процесс.

- Исправлена проблема, из-за которой сценарии Azure Desired State Configuration (DSC) с несколькими частичными конфигурациями не работали так, как ожидалось.

- Исправлена проблема, которая влияет на удаленные вызовы процедур (RPC) к WMI-классу Win32_User или Win32_Group. Участник домена, выполняющий RPC, связывается с основным контроллером домена (PDC). Когда несколько RPC происходят одновременно на многих участниках домена, это может перегрузить PDC.

- Исправлена проблема, возникающая при добавлении доверенного пользователя, группы или компьютера с односторонним доверием. Появляется сообщение об ошибке "Выбранный объект не соответствует типу источника назначения".

- Исправлена проблема, из-за которой не отображался раздел "Счетчики приложений" в отчетах о производительности инструмента Performance Monitor.

- Исправлена проблема, из-за которой некоторые приложения, использующие d3d9.dll с определенными видеокартами, могли неожиданно закрываться.

Устранена редкая проблема, из-за которой не открывались Microsoft Excel или Microsoft Outlook. - Исправлена проблема утечки памяти, которая влияет на системы Windows, используемые 24 часа каждый день недели.

- Исправлена проблема, влияющая на рамку окна режима IE.

- Исправлена проблема, из-за которой не обновляются ярлыки Интернета.

- Исправлена проблема, из-за которой редактор методов ввода (IME) отбрасывал символ, если вы вводили его в то время, когда IME преобразовывал предыдущий текст.

- Исправлена проблема, приводящая к сбоям печати, когда приложение с низким уровнем целостности (LowIL) печатает на нулевой порт.

- Исправлена проблема, из-за которой BitLocker не шифровал данные при использовании опции бесшумного шифрования.

- Исправлена проблема, возникающая при применении нескольких политик WDAC. Это может помешать запуску сценариев, если политики разрешают их выполнение.

- Исправлена проблема, влияющая на поведение и ориентацию курсора мыши для Microsoft Defender Application Guard (MDAG), Microsoft Office и Microsoft Edge. Эта проблема возникает при включении виртуального графического процессора (GPU).

- Исправлена проблема, из-за которой клиентское приложение Remote Desktop могло перестать работать при завершении сеанса.

- Исправлена проблема надежности в службе Terminal Services Gateway (TS Gateway), которая может приводить к случайному отключению клиентов.

- Развернуты функции поиска на устройствах, подключенных к домену. Дополнительные сведения об этой функции см. в разделе Конфигурация группы: основные элементы поиска в Windows. Вы можете настроить основные моменты поиска в масштабе предприятия с помощью параметров групповой политики, определенных в файле Search.admx и политике CSP - Search.

- Исправлена проблема, из-за которой отображалось неправильное изображение для значка индикатора режима редактора методов ввода (IME) при включении политики смягчения шрифтов.

- Исправлена проблема, из-за которой в диспетчере устройств отображался желтый восклицательный знак. Это происходит, когда удаленное устройство Bluetooth рекламирует источник (SRC) Advanced Audio Distribution Profile (A2DP).

- Исправлена проблема, при которой провайдер Cluster Windows Management Instrumentation (WMI) (ClustWMI.dll) создавал высокую нагрузку на процессор в WMIPRVSE.EXE.

- Исправлена проблема, из-за которой драйвер дедупликации Microsoft потреблял большое количество несписочной памяти пула. В результате этого истощается вся физическая память на машине, что приводит к тому, что сервер перестает отвечать на запросы.

- Исправлена проблема, из-за которой копирование файлов происходило медленнее.

- Исправлена проблема, из-за которой система могла перестать отвечать, когда пользователь выходил из системы, если использовался Microsoft OneDrive.

- Исправлена известная проблема, из-за которой диски восстановления (CD или DVD) могли не запускаться, если вы создали их с помощью приложения "Резервное копирование и восстановление (Windows 7)" в Панели управления. Эта проблема возникает после установки обновлений Windows, выпущенных 11 января 2022 года или позднее.

- Исправлена проблема, из-за которой код управления файловой системой (FSCTL_SET_INTEGRITY_INFORMATION_EX) не мог правильно обрабатывать свой входной параметр.

- Если вы устанавливали предыдущие обновления, то на этот раз будут применены только новые изменения в составе накопительного пакета.

В связи с уходом с Российского рынка программного обеспечения компании Microsoft, многие пользователи столкнулись с проблемой приобретения лицензий на Microsoft RDS (службы терминалов). В качестве поддержки пользователей и обеспечению возможности использования терминальных служб на серверных платформах, Российский дистрибьютор компании Thinstuff принял решение о применении льготных условий лицензирования для пользователей мигрирующих с Microsoft RDS на Thinstuff.

Благодаря этому Вы можете получить неограниченное число подключений для вашей Windows Server абсолютно легально за гораздо меньшую стоимость.

По всем вопросам обращайтесь к нашим менеджерам по телефону: +7 (8442) 50-00-34 или по Email: Адрес электронной почты защищен от спам-ботов. Для просмотра адреса в вашем браузере должен быть включен Javascript.

Вопрос сохранения работоспособности устаревших компьютеров стал еще более актуальным в свете происходящих событий между Россией и Украиной и санкционными мерами в целом. Так, из-за решений принятых компаниями Intel, AMD и другими производителями компьютерного оборудования по ограничению продаж на территории Российской Федерации и Белоруссии, для многих компаний стал вопрос о дальнейшей модернизации и расширении компьютерного парка.

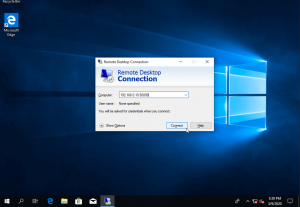

В решении этой проблемы может помочь программное обеспечение для организации терминальных серверов. В этом случае в качестве пользовательского компьютера могут выступать даже мини компьютеры по типу Raspberry Pi. Для этого достаточно установить на любой компьютер с установленной на нем Windows программу Thinstuff XP/VS Terminal Server, а на мини ПК или тонком клиенте указать IP адрес этого компьютера.

В результате вы получите несколько компьютеров с хорошей производительностью по весьма низким ценам, что является еще одним важным фактором в нынешних условиях. Стоимость лицензии на Thinstuff на неограниченное число подключений + стоимость 10 мини компьютеров ниже стоимости одного полноценного современного компьютера.

Если у вас появились вопросы по работе терминальных служб, как их организовать в вашем офисе и что вам лучше выбрать, то вы всегда можете обратиться к нам за консультацией и наши специалисты обязательно помогут вам.

Рассмотрим вариант с выходом из строя компьютера одного из бухгалтеров в вашем офисе. Купить новый ПК пока не предоставляется возможным, но у вас есть на складе старенький компьютер, на котором кое-как грузится Windows XP или вовсе отсутствует жесткий диск. При этом, у вас имеется еще один работающий компьютер другого бухгалтера или компьютер выполняющий роль сервера.

Вам достаточно превратить любой из этих компьютеров в сервер удаленных рабочих столов, установив на него XP/VS Terminal Server. Затем с помощью бесплатной версии WTWare (или коммерческой, если вам необходим боле широкий функционал) запускаете TFTP сервис для загрузки по сети. Указываете в параметрах IP адрес компьютера с установленным терминальным сервером и все. Ваш бухгалтер работает быстро и комфортно, а главное с минимальными затратами!

Сразу после новогодних праздников начал активно расти курс доллара. Несмотря на это, мы всячески старались сдерживать цены на все программные продукты Thinstuff, но курс продолжает расти и мы вынуждены провести переиндексацию цен. Так, с 25 января 2022 года, стоимость лицензий на продукцию Thinstuff хоть и не значительно, но увеличивается. Если у вас есть в планах приобретение лицензии, то рекомендуем сделать это в ближайшее время, так как дальнейшее поведение курса валют не известно.

До нового года осталось совсем немного времени, а значит скоро и завершится прием фотографий на фотоконкурс "Креатив на удаленке". Проявите свой талант и раскройте тему и возможно именно ваша фотография получит наш главный приз!

Напоминаем: Прием работ заканчивается 31 декабря 2021 года. Все условия и требования к фото конкурсу вы можете прочитать здесь.