- +7 (8442) 50-00-34

- sales@thinstuf.ru

- Пн-Пт с 8.00 до 18.00

Не редко для подключения к удаленному рабочему столу пользователи используют операционную систему на базе Linux. Thincast RDP клиент поддерживает работу и с этой операционной системой. Установить приложение можно с помощью одного из источников: Flathub или Snapcraft.

Установка Flathub

Для установки вам понадобится:

- flatpak утилита командной строки

- Возможно, вы захотите установить один из этих плагинов, чтобы правильно интегрировать Snap в среду вашего рабочего стола:

GNOME Software Flatpak PluginдляGNOMEPlasma Discover Backend FlatpakдляKDE

Инструкции по другим платформам смотрите на странице https://flatpak.org/setup/.

Клиент Thincast в магазине Flathub:

https://flathub.org/apps/details/com.thincast.client

Чтобы установить клиент Thincast, используйте одну из следующих командн:

-

Установка для пользователя:

flatpak install --user com.thincast.client -

Общесистемная установка:

flatpak install --system com.thincast.clientПосле установки выйдите из системы и войдите снова.

Установка SnapCraft

Если он еще не установлен, то вам потребуется:

-

snapутилита командной строки -

Возможно, вы захотите установить один из этих плагинов, чтобы правильно интегрировать Snap в среду вашего рабочего стола:

- gnome-software-plugin-snap для настольных компьютеров на базе

GNOME - Plasma-discover-backend-snap для настольных компьютеров на базе KDE

- gnome-software-plugin-snap для настольных компьютеров на базе

-

Вы также можете установить приложение Snap Store, как описано ниже:

Инструкции по отдельным платформам смотрите на странице https://snapcraft.io/docs/installing-snapd.

Клиент Thincast в магазине Snapcraft:

https://snapcraft.io/thincast-client

Чтобы установить клиент Thincast, используйте следующую командную строку:

sudo snap install thincast-client

Новая версия содержит следующие исправления: Устранена проблема совместимости для операционных систем работающих под управлением Windows 10 с установленным обновлением KB5014023 от 02 июня 2022 г.

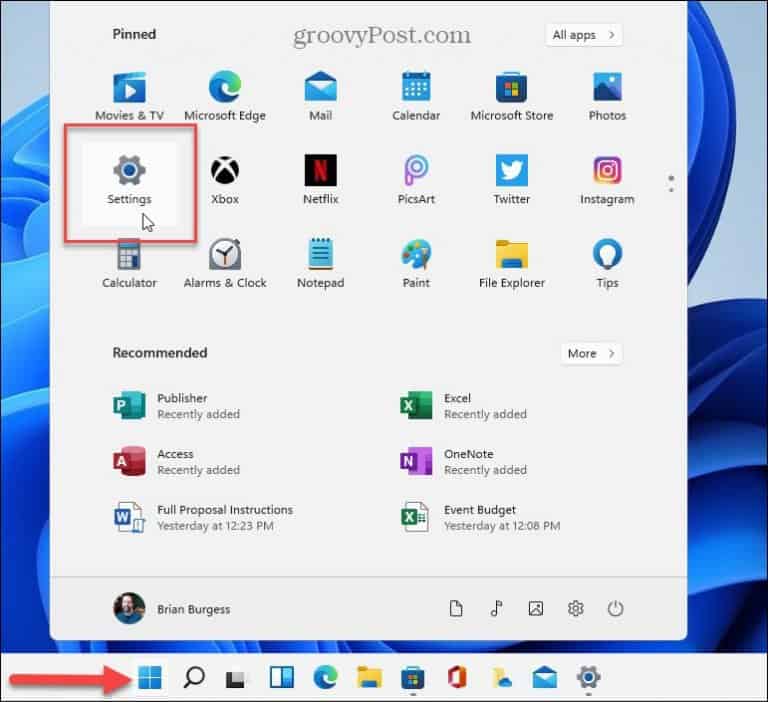

Если вам потребовалось обеспечить удаленное подключение к другому компьютеру с установленной Windows 11 для устранения каких-то проблем или для получения доступа к приложениям и файлам этого ПК, то самое простое решение - использование функции удаленного рабочего стола. В этой статье пойдет описание о том, как включить удаленный рабочий стол (RDP) в Windows 11.

Есть несколько вариантов решения этой задачи.

- Если вам нужно организовать удаленное подключение к компьютеру с Windows 11 по RDP сразу нескольким пользователям одновременно (многопользовательский режим), то лучшим решением было бы использование Thinstuff Lite версий. Скачать бесплатную пробную версию, вы можете по этой ссылке.

- Если вам нужно обеспечить удаленный доступ единственному пользователю, то просто следуйте инструкции описанной ниже.

Включение удаленного рабочего стола в Windows 11

Примечание: Другие приложения для удаленного подключения могут быть полезны в разных сценариях для других устройств. На ум приходят Join.me, TeamViewer, Chrome Remote Desktop и другие.

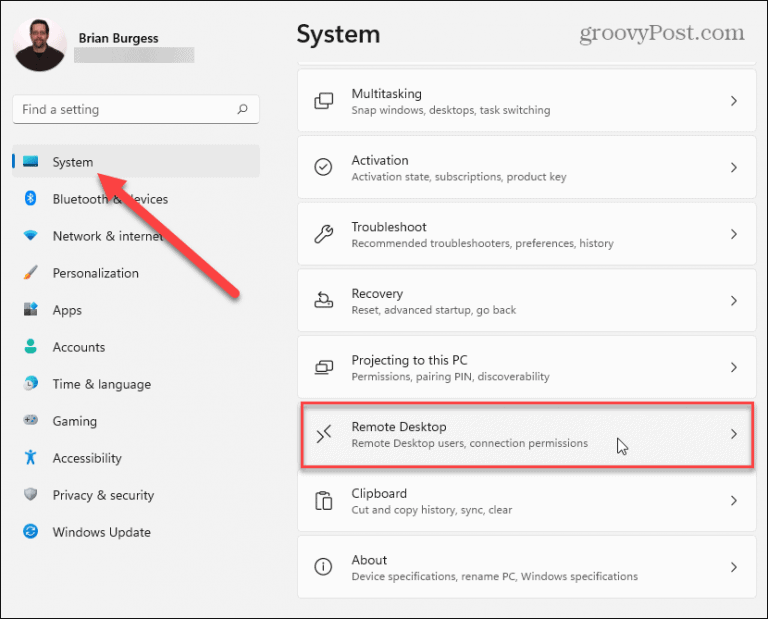

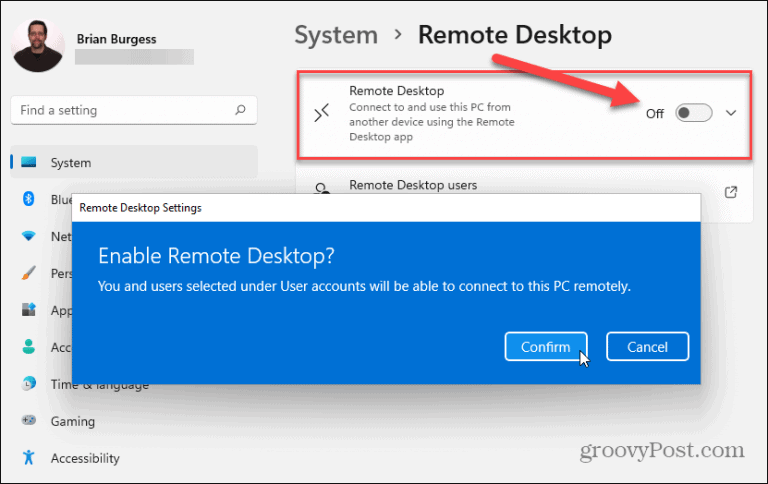

Когда откроются настройки, нажмите Система вверху списка на левой панели. Затем прокрутите вниз и нажмите Удаленного рабочего стола вариант.

На следующем экране включите кнопку удаленного рабочего стола. Затем вам нужно будет подтвердить, что вы хотите его включить. Щелкните значок Подтверждать в появившемся диалоговом окне.

После включения удаленного рабочего стола вы можете удаленно подключаться к другим машинам Windows с включенным RDP. Имейте в виду, что вы можете удаленно подключаться к ПК и с них, на которых установлены более старые версии Windows, такие как Windows 8.1, Windows 7 и даже XP, которые официально не поддерживаются Microsoft для потребителей.

Однако стоит отметить, что для Windows 10 и 11 вы хотите оставить «Требовать устройства для использования. Аутентификация на сетевом уровне для подключения »включен для лучших практик безопасности. Если вы планируете удаленно работать с более старой версией, такой как XP или Vista, вам необходимо снять этот флажок.

Включение удаленного рабочего стола через свойства системы

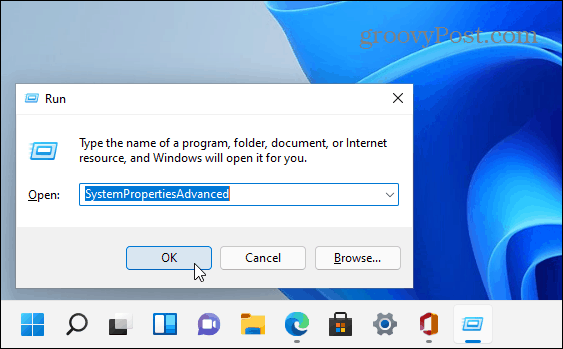

Другой способ включить RDP в Windows 11 — использовать сочетание клавиш Клавиша Windows + R а также тип: SystemPropertiesAdvanced и нажмите Ok или ударить Входить.

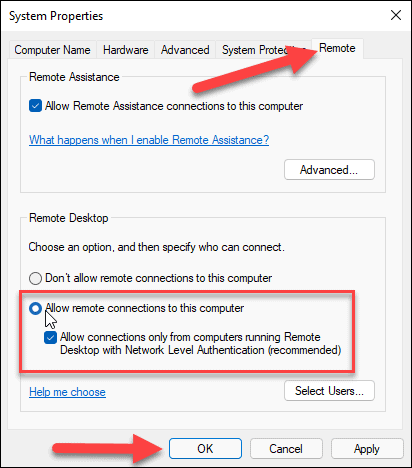

Это открывает окно свойств системы. Щелкните значок Удаленный вкладка вверху. В разделе «Удаленный рабочий стол» выберите «Разрешить удаленные подключения к этому компьютеру». Оставьте установленным флажок «Разрешить подключения только с компьютеров, на которых запущен удаленный рабочий стол с проверкой подлинности на уровне сети» (кроме случаев подключения из Vista или XP) и нажмите Ok.

Теперь вы настроены для разрешения входящих удаленных подключений к компьютеру с Windows 11 и наоборот.

Вопрос:

При подключении к удаленному сеансу, после ввода логина и пароля, возникает ошибка CredSSP. "Произошла ошибка при проверке подлинности. Указанная функция не поддерживается. Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP". Что делать?

Ответ:

Эта ошибка возникает из-за не корректной работы протокола CredSSP. Причиной такой работы является использование не обновленной операционной системы на стороне сервера или клиента. Существует несколько способов исправления этой проблемы.

1 способ: Самый правильный.

- Обновите ваши операционные системы как на стороне сервера, так и на стороне клиента до актуальных. Это решит проблему шифрования и обеспечит максимально безопасный доступ к сеансам удаленного рабочего стола.

2 способ: Не правильный, но как временное решение - вполне рабочий

- Вы можете удалить новое обновление безопасности, самый плохой вариант, но в ответственные моменты, иногда используется, чтобы перенести работы на вечер или ночь

3 способ: Отключение NLA (Network Level Authentication). не безопасно, но рабочий

- Если нужно быстро получить доступ к серверу и избежать проверку подлинности credssp, то я вам советую отключить на принимающем подключении сервере галку NLA (Network Level Authentication) в русском варианте "Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети" или внести соответствующие изменения в реестре на стороне сервера.

Для этого запустите редактор реестра regedit.

Откройте ветку:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\ Terminal Server\WinStations\RDP-Tcp

Найдите там ключ SecurityLayer и выставите ему значение 0, чтобы деактивировать Network Level Authentication.

rdesktop это приложение - клиент для подключения к удаленному рабочему столу Windows по протоколу RDP (Remote Desktop Protocol) Он является аналогом RDP-клиента Windows. Сам клиент является консольным приложением, но на его базе имеется масса бесплатных клиентов с графическим интерфейсом. Здесь мы рассмотрим все опции приложения rdesktop.

Как подключиться к серверу терминалов Thinstuff с помощью утилиты rdesktop, вы можете посмотреть здесь

Опции

| -u <username> | Имя пользователя для авторизации на сервере. |

| -d <domain> | Домен для проверки подлинности. |

| -s <shell> | Запуск оболочки для пользователя — Запускается определенное приложение вместо Explorer. |

| -c <directory> | Первоначальный рабочий каталог для пользователя. Часто используется в комбинации с -s для создания фиксированного входа в окружающую среду. |

| -p <password> |

Пароль для аутентификации. Примечание: это может не иметь эффекта, если опция «Всегда запрашивать пароль (Always prompt for password)» включена на сервере.

Внимание: если Вы укажете пароль в командной строке, он может быть видимым для других пользователей, если они используют инструменты, такие как ps.

Используйте

-p для того чтобы rdesktop сделал запрос пароля при запуске (со стандартного ввода — from standard input). |

| -n <hostname> | Имя хоста клиента (Client hostname). Обычно rdesktop автоматически получает имя хоста клиента. |

| -k <layout> | Эмуляция раскладки клавиатуры. Это требует наличия установленного файла соответствующей раскладки. Стандартная раскладка клавиатуры следует схеме имен указанной RFC1766: сначала языковый код, а затем код страны если необходимо (например:en-us, en-gb, de,fr,sv и т.п.). По умолчанию установлено en-us(клавиатура США). |

| -g <geometry> | Геометрия рабочего стола ('Ширина'x'Высота'). Если определен специальный параметр «workarea», геометрия будет загружена из расширений оконного менеджера, опция _NET_WORKAREA главного окна. (Не уверен, что правильно перевел, кто знает поправьте! - Прим.:jabx) Геометрия также может быть определена в процентах от всего экрана, например, »-g 80%». |

| -f <fullscreen> | Включить полноэкранный режим. Переводит удаленный рабочий стол из режима окна в полноэкранный режим. Полноэкранный режим можно переключить в оконный (и обратно) в любое время, используя Ctrl-Alt-Enter. |

| -b | Инструкция для сервера о передаче обновлений экрана как изображения(bitmaps), а не с помощью операций прорисовки более высокого уровня(higher-level drawing operations). |

| -e | Отключение шифрования. Эта опция необходима только (и будет работать только), если у вы используете французскую версию NT TSE. |

| -E | Отключение шифрования от клиента к серверу. При включённой опции посылатся шифрованные login пакеты, но всё, что следует после, передается в незашифрованном виде (в том числе интерактивные логины). |

| -m | Не посылать описание событий движения мыши. Это экономит полосу пропускания, хотя для некоторых Windows приложений это может быть крайне необходимо. |

| -C | Использование собственных цветовых схем(colourmap). Это позволит повысить точность цвета на 8-битных дисплях, но в rdesktop появятся ложные цвета, когда фокус находится не на активных (целевых) приложениях. |

| -D | Скрыть декорирование оконного менеджера, используя MWM hints. |

| -K | Не переопределять комбинации клавиш оконного менеджера. По умолчанию rdesktop пытается определить все имеющиеся комбинации клавиш. |

| -S <button size> | Включить режим одного приложения. Эта опция может быть использована при запуске одного приложения с раскрытием на весь экран (используя -s). Когда нажимается кнопка «свернуть», сворачивается окно удаленного рабочего стола, а не приложения, в нем работающего. Кнопки «Развернуть/Восстановить» неактивны. Для корректной работы, Вы должны указать правильный размер кнопок в пикселях. Слово «standart» — соответствует 18 пикселям. |

| -T <title> | Устанавливает заголовок окна. |

| -N | Включить синхронизацию numlock между Xserver и удаленной RDP сессией. Это полезно для приложений, определяющих состояние numlock, но может вызвать проблемы с некоторыми графическими серверами (например: Xvnc). |

| -a <bpp> | Устанавливает глубину цвета для соединения (8, 15, 16 или 24). Более 8 bpp поддерживается только при подключении к Windows XP (до 16 bpp) и более поздних версий. Примечание: Глубина цвета также может быть ограничена конфигурацией сервера. |

| -r <device> | Включить перенаправление указанного устройства на клиента, таким образом, чтобы оно было доступно на сервере. В настоящее время поддерживается только звуковое уствойство («sound» - доступно для Windows XP и более поздних версиях) Примечание: Доступ для перенаправления также может быть ограничен конфигурацией сервера. |

| -0 | Подключение к консоли сервера (доступно в Windows Server 2003 или более поздних версия). |

| -4 -5 и т.д. | Используемая версия протокола RDP |

Для подключения с терминальному серверу по протоколу RDP используется клиент из проекта rdesktop.

Работа клиента rdesktop основана на протоколе RDP (Remote Desktop Protocol) - проприетарном протоколе Microsoft, используемом для удаленного доступа к рабочему столу Windows.

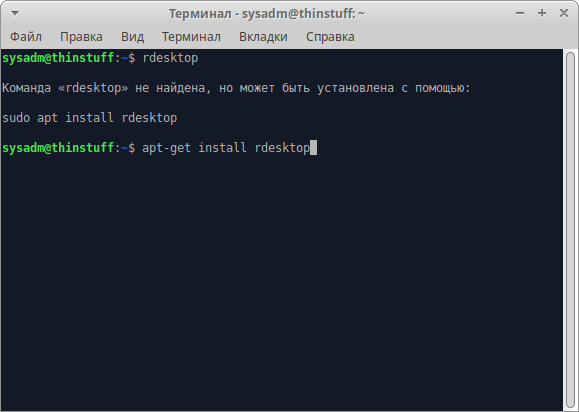

Установка Rdesktop

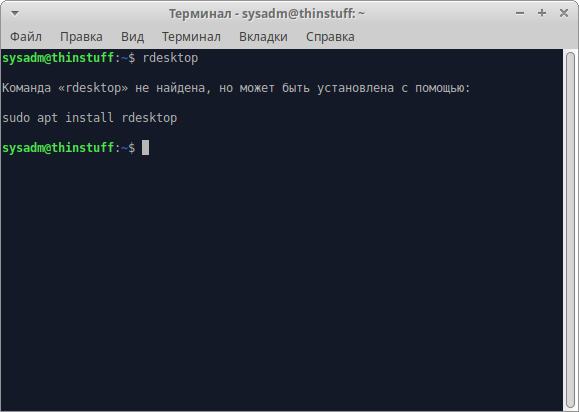

rdesktop - это консольная утилита, а значит для ее работы вам потребуется открыть окно терминала. Вы так же можете установить готовые клиенты с графической оболочкой под ваш Linux, но в рамках этой статьи, мы рассмотрим именно консольный вариант, так как он в будущем позволит вам воспользоваться функцией бесшовных окон. В открывшемся окне терминала введите команду:

rdesktop

Если вы получили сообщение о том, что команда не найдена, то это означает. что по умолчанию у вас не установлена эта утилита и вам придется ее установить. Для Debian-based дистрибутивов (Ubuntu, Linux Mint) команда установки rdesktop будет выглядеть так:

Переключаемся с правами root и вводим команду

apt-get install rdesktop

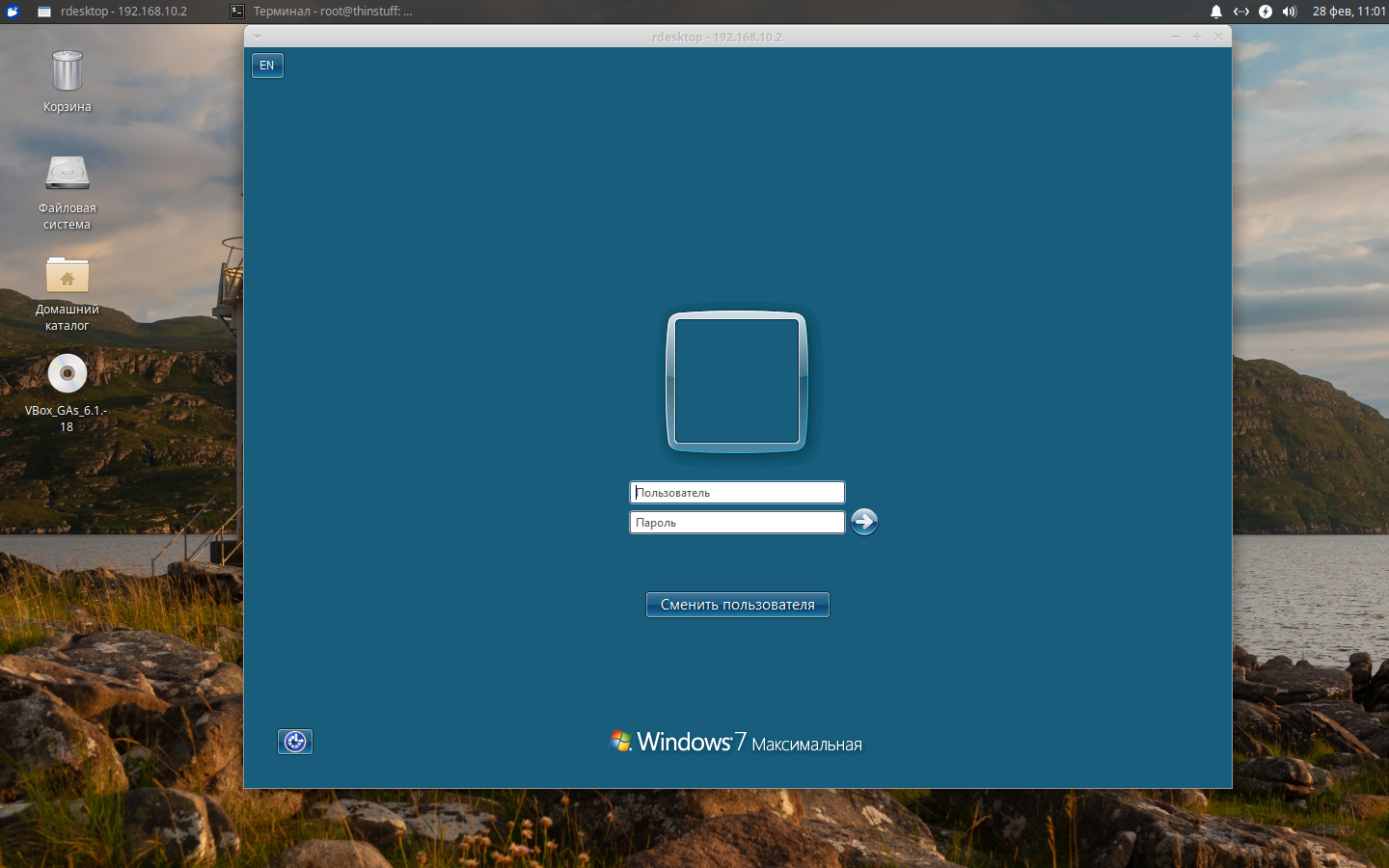

Подключение к серверу

rdesktop -z -P -g 1280x900 -u USERNAME -p PASSWORD SERVER_IP

Поясним:

- -z включает сжатие потока

- -P кэширование

- -g задает геометрию окна. Вместо -g можно использовать ключ -f, тогда удаленный рабочий стол будет работать в полноэкранном режиме

- -u имя пользователя на сервере

- -p пароль

Следует оговориться - задание пароля в явном виде в качестве опции для rdesktop не является безопасным, так как он может быть просмотрен другими пользователями с помощью команды ps. Поэтому, если компьютер может быть доступен другим пользователям (локальным или удаленным), эту опцию лучше не указывать, тогда пароль нужно будет вводить после установления сессии.

Обмен файлами между Windows и Linux в рамках сеанса rdp

Не редко требуется настроить возможность обмена файлами между локальным и удаленным компьютером, так как стандартная функция Drag and Drop не поддерживается. В этом случае можно при помощи опции "-r disk:<sharename>=<path>" подключить любую локальную папку как диск Windows, который можно будет увидеть в проводнике Windows. Например:

rdesktop -r disk:share=/home/documents -z -P -g 1280x900 -u USERNAME -p PASSWORD SERVER_IP

В результате, после успешного соединения, вам будет подключена папка /home/documents в качестве диска "share" на стороне Windows. Вы сможете читать и записывать файлы.

Следует помнить, что владельцем подключаемой папки должен быть тот пользователь, от лица которого запускается rdp client. Иначе (запуская rdesktop от лица, например, root) вы не сможете потом получить доступ к записанным файлам, пока не установите правильного владельца.

Если это произошло, воспользуйтесь командой chown для смены владельца и группы:

chown -R /home/documents USERNAME:USERGROUP

Создание простой кнопки запуска

Чтобы каждый раз не открывать консоль и не вводить команды с кучей опций, можно сделать кнопку запуска, кликнув по которой вы можете запустить требуемый сеанс.

Для этого нужно поместить команду целиком в текстовый файл в нужном месте (на Рабочий Стол, или любую другую папку), добавить одну строчку до нее и сделать файл исполняемым. Так, используя пример из первой части делаем такой текстовый файл такого содержания:

#!/bin/bashrdesktop -z -P -g 1280x900 -u USERNAME -p PASSWORD SERVER_IP

И делаем его исполняемым (из консоли):

chmod +x PATH_TO_MY_TEXT_FILE

Список всех опций rdesktop с их описанием вы можете посмотреть здесь.

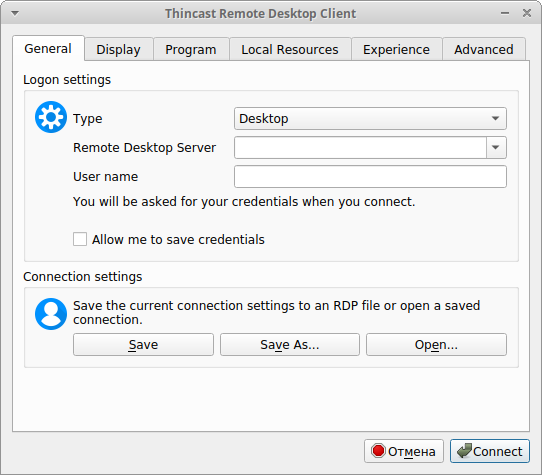

Приложение для работы с RDP

Если вы не хотите подключаться с использованием консоли, то вы можете воспользоваться готовыми решениями, например Thincast RDP client.

ThincastRemote Desktop Client - позволяет работать не только в режиме рабочего стола, но и в режиме бесшовных окон.

Данная инструкция проверена и работает успешно на всех популярных версиях Windows для персональных компьютеров: XP, Vista, Windows 7, 8, 8.1 и 10.

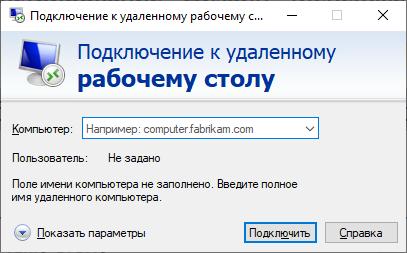

В каждой операционной системе Windows есть встроенное приложение для подключения по RDP – это программа «Подключение к удалённому рабочему столу» (Remote Desktop Connection в англоязычных ОС).

Для запуска приложения пройдите по пути:

Пуск -> Программы -> Стандартные -> Подключение к удалённому рабочему столуЕсли вы используете Windows 8, то:

Пуск -> Приложения -> Подключение к удалённому рабочему столуВ случае с Windows 10, путь к приложению будет следующим:

Пуск -> Все приложения (может этого пункта не быть!) -> Стандартные Windows -> Подключение к удалённому рабочему столуИли же просто нажмите комбинацию клавиш Win+R и в открывшемся окне наберите mstsc и нажмите клавишу Enter. В результате у вас должно появится окно подключений к удаленному рабочему столу.

В открывшемся окне наберите IP-адрес вашего терминального сервера с установленным Thinstuff XP/VS Teerminal Server и нажмите кнопку «Подключить».

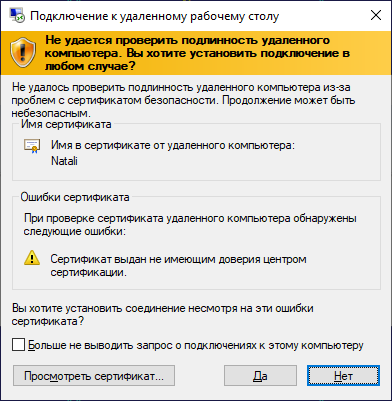

По умолчанию в настройках подключения настроена автоматический обмен данными через буфер обмена, а также возможность использования локальных ресурсов на удаленном сервере, т.е. в удаленном сеансе вы можете видеть жесткие диски вашего локального компьютера. По этой причине, сразу после нажатия на кнопку «Подключить» на экране может появиться уведомление о возможной опасности как с вашей стороны серверу, так и со стороны сервера к к вам. В случае подключения к неизвестным серверам такое вполне возможно, так как этот сервер может быть инфицирован вирусами или же вы подключаетесь к своему проверенному серверу с чужого компьютера, который может быть так же инфицирован.

После успешной авторизации перед началом сессии вы получите уведомление о неуспешной проверке подлинности удаленного компьютера. Причина этого уведомления в том, что сессия на стороне сервера шифруется по умолчанию с помощью SSL-сертификата, который сгенерировал сам же сервер, а не тем, что мог быть выдан авторизованным центром сертификации.

Если Вы уверены в безопасности сервера и своего компьютера, то вы можете поставить галочку "Больше не выводить запрос о подключениях к этому компьютеру" и нажать кнопку "Да".

После этого, если вы успешно прошли авторизацию на сервере, вы войдете в удаленный сеанс на сервере с настройками "По умолчанию". Вы так же можете настроить индивидуальные параметры подключения в зависимости от ваших требований, для этого в окне подключения нажмите на "Показать параметры".

Более подробно о параметрах подключения, вы можете почитать в соответствующем разделе руководства.

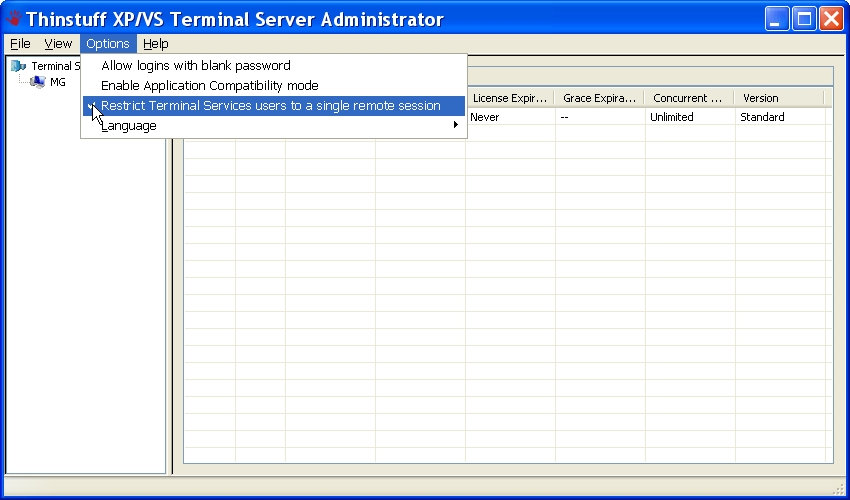

Функция снятия и ограничения пользователя одним сеансом является весьма полезной. Благодаря чему, вы можете создавать учетные записи не на каждого пользователя, а на целый отдел. Таким образом, каждый пользователь будет работать в своем сеансе. но под одной учетной записью. В этом решении есть как и плюсы, так и минусы. И главный минус появляется, когда пользователи для подключения используют не статические. а динамические IP адреса. В случае смены IP адреса. пользователь не сможет вернуться в свой сеанс, а откроется новый, в то время как старый останется открытым, пока системный администратор принудительно его не закроет.

Thinstuff XP/VS Terminal Server позволяет работать в любом из режимов подключения. Если вам необходимо, чтобы несколько пользователей могли работать под одной и той же учетной записью не мешая друг другу, то вам необходимо снять ограничения на один сеанс одного пользователя. Если же вам необходимо, чтобы каждый пользователь работал только под своей учетной записью, то вам необходимо установить данное ограничение.

Включение и отключение ограничения делается в Thinstuff XP/VS Server Administrator.

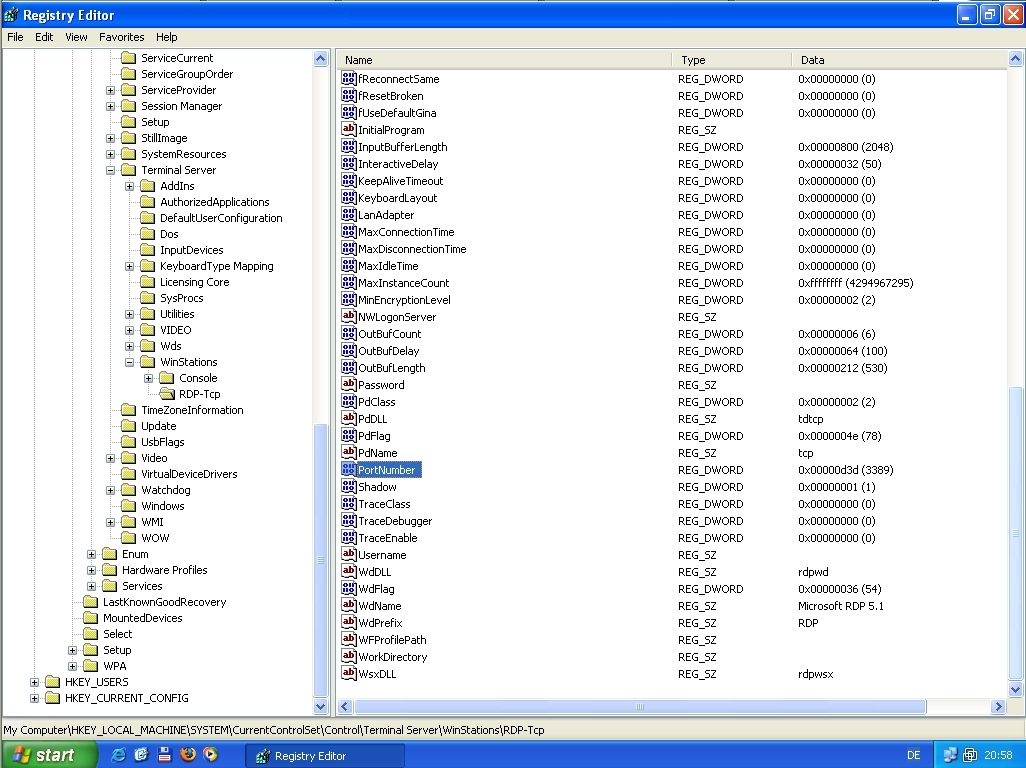

По умолчанию, терминальный сервер использует стандартный TCP порт 3389. Этот порт можно изменить на любой другой свободный. Все эти настройки выполняются с помощью редактора реестра, для этого необходимо сделать несколько простых шагов:

1. Запустите редактор реестра, для этого нажмите клавиши Win + R и в открывшемся окне введите команду regedit и нажмите кнопку Ок.

2. В открывшемся окне, в его левой части перейдите по пути HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Control \ TerminalServer \ WinStations \ RDP-Tcp

3. В правой части выберите параметр PortNumber и внесите необходимые изменения.

4. После внесения необходимых изменений выполните перезагрузку компьютера.

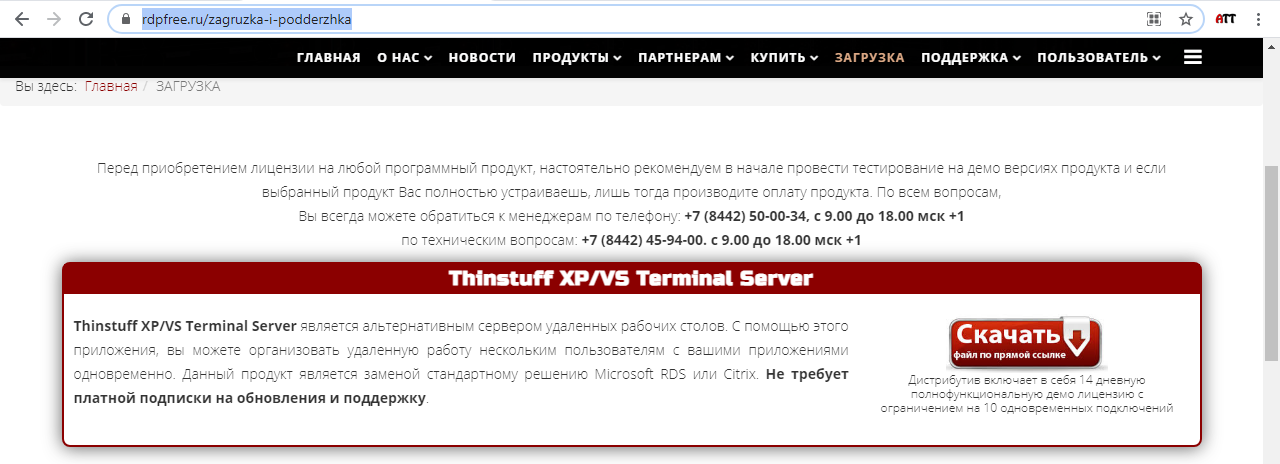

Превратить ваш компьютер. работающий под управлением Windows 10 в мощный полнофункциональный сервер терминалов (сервер удаленных рабочих столов) достаточно просто. Для этого следуйте ниже описанной инструкции:

Шаг 1: Скачиваем последнюю версию продукт.

Для этого заходим на сайт https://rdpfree.ru/ или https://thinstuff.ru/, и переходим в раздел "Загрузка". Это можно сделать щелкнув по этой ссылке.

Шаг 2. Распаковка и запуск установщика.

После того, как вы скачали Thinstuff XP/VS Terminal Server, перейдите в папку с загрузкой и распакуйте архив или просто откройте его. В появившемся окне, вы увидите 2 файла:

- changelog.txt - в этом файле содержится информация о последних изменениях внесенные в эту версию продукта.

- ThinstuffXPVSServer-X.XX.XX.exe - где X.XX.XXX это номер текущей версии продукта.

Для начала установки запускаем файл, начинающийся с ThinstuffXPVSServer.

Шаг 3. Установка

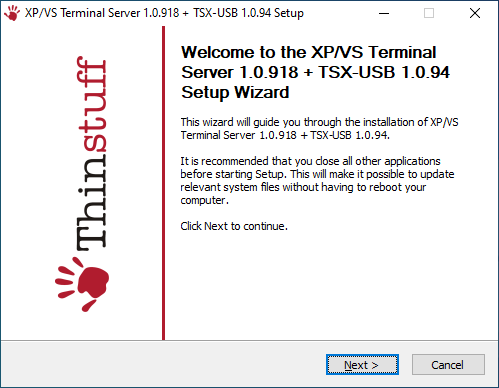

После запуска инсталлятора. на экране появится диалоговое окно с приветствием в котором отображается текущая версия сервера терминалов.

Нажимаем кнопку Next

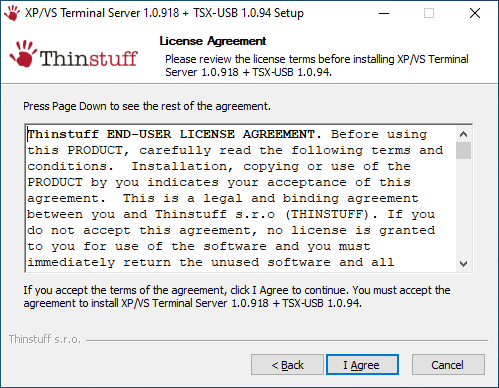

Во втором окне установщик терминального сервера предлагает Вам ознакомиться с лицензионным соглашением. Вы можете ознакомиться с русской версией лицензионного соглашения перейдя по этой ссылке. Если Вас все устраивает, то принимаем указанное соглашение, нажав на кнопку "I Agree".

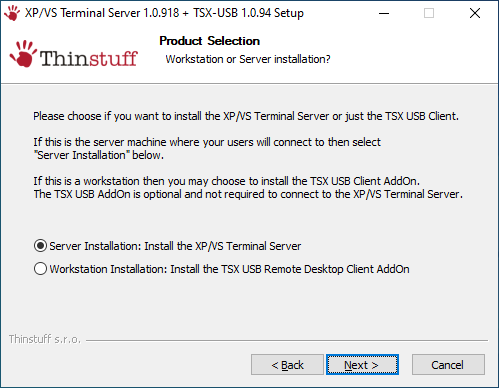

На следующем этапе, программа установки предложит вам выбрать что именно Вы планируете установить, серверную часть или клиентскую часть. Так как мы превращаем Windows 10 в сервер терминалов, то выбираем первый пункт.

Стоит так же отметить, что для работы с сервером устанавливать клиентскую часть на все клиенты нет необходимости, так как в качестве клиента может выступать стандартный встроенный клиент MS либо rdesktop на linux.

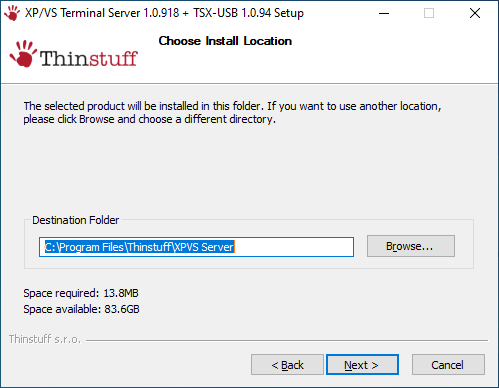

Далее программа установки попросит вас указать место, куда будет выполнена установка, а также информирует вас о свободном месте на диске и требуемом объеме свободного места на диске. Вы можете сменить эти параметры на необходимые и нажимаем кнопку Next.

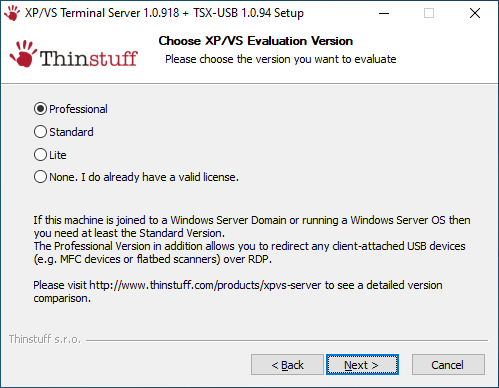

Теперь Вам необходимо выбрать, какую версию продукта вы хотели бы использовать. Если вы устанавливаете продукт на Windwso 7 / 8 10 и у вас нет доменной аутентификации, то вам вполне подойдет Lite версия. Полная таблица отличия версий находится по этой ссылке. Выбираем нужный вариант и нажимаем кнопку Next.

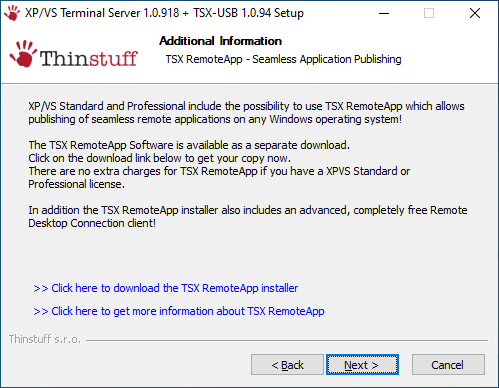

В зависимости от выбранного варианта в предыдущем окне, следующим этапом программа установки проинформирует вас о расширенных возможностях и о функции TSX RemoteApp. Вы можете перейти по предлагаемым ссылкам и скачать дополнения или же просто нажать кнопку Next и продолжить установку.

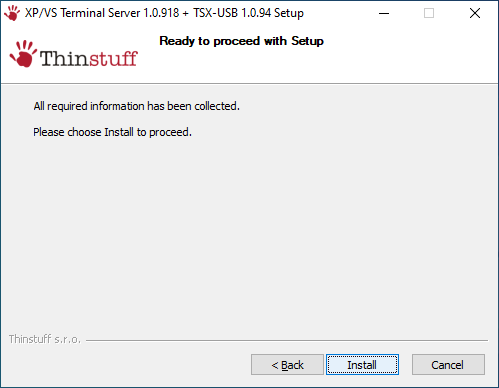

Все готово к установке и если вам нет необходимости что-либо поменять, то просто жмем Install, если же вы решили изменить какие-либо параметры установки, то этот этап дает вам эту возможность и нажав на кнопку Back, вы можете вернуться на нужный шаг и внести необходимы изменения.

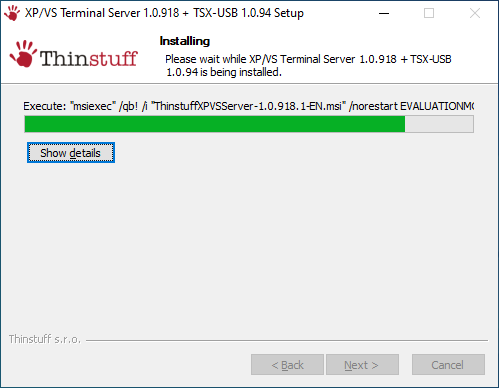

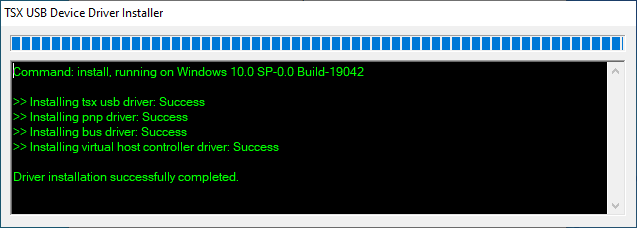

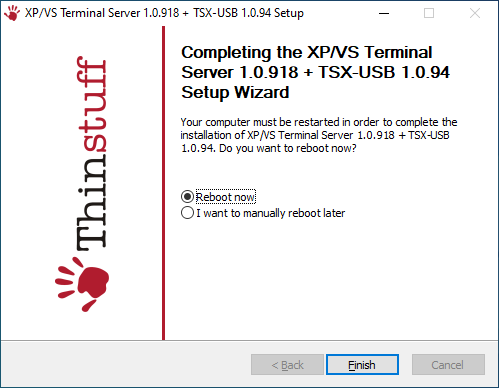

По окончанию установки, инсталлятор предложит вам перезагрузить компьютер.

На этом процесс установки завершен и ваш компьютер готов к работе в многопользовательском режиме как полноценный сервер терминалов. По умолчанию, вам предоставлена лицензия на 14 дней бесплатной работы с ограничением на 10 сеансов. В случае необходимости, Вы всегда можете запросить временный ключ на более длительный срок или на большее число подключений, направив соответствующий запрос на Адрес электронной почты защищен от спам-ботов. Для просмотра адреса в вашем браузере должен быть включен Javascript.

Видео процесса установки Thinstuff на компьютер.